Los sistemas de seguridad para desbloquear teléfonos inteligentes adoptaron, entre otros mecanismos, los lectores de huellas dactilares como una de las soluciones más efectivas y prácticas para evitar que terceros puedan acceder a los datos almacenados en dispositivos personales. Sin embargo, no se trata de una barrera imposible de vulnerar.

Más allá de que las huellas dactilares son características físicas únicas de cada persona, existe al menos un sistema capaz de forzar dispositivos para los que se establece esta herramienta de bloqueo.

BrutePrint es una técnica descubierta el año pasado por investigadores de la compañía tecnológica Tencent, Yu Chen, y de la Universidad de Zhejiang (China), Yiling He, quienes dieron con un método con el que pueden conseguir forzar casi cualquier smartphone protegido mediante huella dactilar.

Lo que hace este método es descifrar la huella dactilar de autenticación utilizada para desbloquear la pantalla del dispositivo en un tiempo promedio de 45 minutos. Para esto, desencadena un ataque de fuerza bruta que comienza a probar un gran número de huellas dactilares hasta dar con una similar a la registrada por el dispositivo.

Según explicaron desde las firmas especializadas en ciberseguridad Kaspersky y Panda Security, esto es posible porque los sensores que utilizan los smartphones (ya sean físicos o integrados en la pantalla) no son del todo precisos. Se ven condicionados por factores como su tamaño, resolución y los algoritmos que procesan la imagen y la comparan con el registro.

Además, una falla que encontraron especialistas en la materia es que, en diferentes dispositivos con sistema operativo Android, el canal de comunicación entre el sensor y el sistema no está encriptado.

La técnica BrutePrint puede autenticar un número ilimitado de huellas dactilares y, dependiendo de las huellas almacenadas para la autenticación en el dispositivo en cuestión, puede tardar entre 40 minutos o 14 horas hasta conseguir desbloquearlo.

A diferencia de los mecanismos para descifrar contraseñas, que deben replicar exactamente la clave en cuestión, en el caso de la huella dactilar basta con que se logre una imagen aproximada a la original.

Esto le permite a BrutePrint manipular la Tasa Falsa de Aceptación (FAR, por sus siglas en inglés) para explotar el margen de error.

No es un ataque remoto

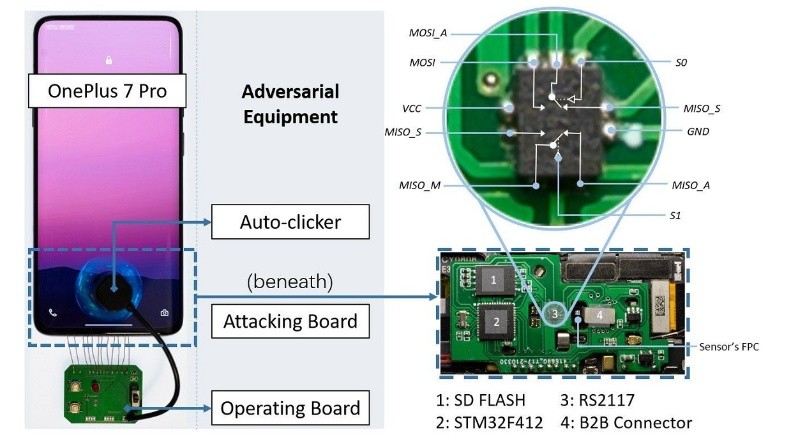

Para aplicar este mecanismo es necesario tener acceso físico al dispositivo que se quiere vulnerar ya que, según detallaron los investigadores, para ejecutar esta técnica es necesario retirar la tapa trasera del smartphone y conectar una placa de circuito impreso, que contiene una base de datos de huellas dactilares con las que se intentará autenticar el sistema.

Diferencias entre Android y iPhone

En el caso de dispositivos Android, BrutePrint puede activar un error de suma de verificación en los datos de la huella para desabilitar el sistema de protección, que no registra los intentos fallidos.

Por otro lado, el sistema Touch ID de los dispositivos iPhone –con sistema iOS– presentó más resistencias frente a los ataques BrutePrint.

Quienes hicieron las pruebas detectaron que Apple sí encripta la comunicación entre el sensor de huella dactilar y el resto del sistema, lo que hace más complicado llegar a desbloquear el dispositivo usando BrutePrint.